孙程,邢建春,杨启亮,韩德帅

(解放军理工大学 国防工程学院,江苏 南京 210007)

摘要:工业控制系统随时都面临遭到攻击的风险,为了保障其安全可靠的运行,文章在前人提出的入侵防御系统的基础上做出了改进,简化了原本的防御逻辑流程,提高了入侵防御的效率,并以时间为自适应目标,突出了时间在工业控制系统中的重要性,提出了一种基于控制理论的工业控制系统入侵防御方法。然后用UPPAAL对其建模,分别验证了其安全性、可达性、活性,充分证明了该基于控制理论的工业控制网络入侵防御系统是高效可行的。

关键词:控制理论;入侵防御

中图分类号:TP31文献标识码:ADOI: 10.19358/j.issn.1674-7720.2017.03.002

引用格式:孙程,邢建春,杨启亮,等.基于控制理论的工业控制系统入侵防御方法[J].微型机与应用,2017,36(3):4-7

0引言

工业控制系统(Industrial Control System,ICS)被广泛应用在国家关键基础设施中,是石化、冶金、交通等有效运行的重要环节[1]。随着计算机网络技术与ICS的深度融合,使得原本相对孤立封闭的工业控制系统变得越来越开放,面临日趋严重的信息安全问题[2]。为此人们开发出了许多针对具体安全问题的安全技术和系统。防火墙和入侵检测是其中两种主要的网络安全技术[3]。但这两者都存在着各自的缺陷,不能很好地解决目前面临的网络安全问题[45]。在此背景下,人们提出入侵防御系统(Intrusion Prevention System,IPS)的解决方案[67]。

IPS是一种主动的、智能的入侵检测、防范、阻止系统,其设计旨在预先对入侵活动和攻击性行为进行拦截,避免其造成任何损失,而不是简单地在恶意行为传送时或传送后才发出警报。简单地理解,可认为IPS就是防火墙和入侵检测系统的组合[810]。入侵防御系统同时具备防火墙和入侵检测系统(Intrusion Detection System,IDS)的功能。

在工业控制系统网络的入侵防御系统中,构建自适应结构模型是一个重要的研究方向[11]。实现基于自适应的网络入侵防御系统,在能够防御入侵的同时还拥有自适应的能力,这样才能有效地提高入侵防御系统的性能[12]。本文结合控制理论和软件自适应的知识,提出了基于控制理论的工业控制网络入侵防御方法。

1入侵防御系统

入侵防御系统是最近几年产生的一种安全产品,它是随着网络的高速发展而产生的。IPS 是在入侵检测系统的基础之上发展起来的,它不仅具有入侵检测系统检测攻击行为的能力,而且具有防火墙拦截攻击并且阻断攻击的功能,但是 IPS 并不是 IDS 的功能与防火墙功能的简单组合,IPS 在攻击响应上采取的是主动、全面、深层次的防御[13]。

入侵防御系统是当今网络安全领域中最常用的网络安全防护产品,它的主要功能在于检测与防御,但是入侵防御系统又不同于入侵检测系统,它会在检测到攻击后采取各种响应方式来进行防御;防火墙可以通过多种途径阻断攻击,包括丢弃数据包、阻断连接、发送 ICMP 不可达数据包等,但是防火墙无法检测到攻击,它只能被动地通过用户配置规则来实现防御。入侵防御系统同时兼有入侵检测系统和防火墙的功能,可以说,入侵防御系统是入侵检测系统与防火墙发展的产物[14]。

与 IDS 及防火墙相比,IPS 有其自身的特点,其主要优点有:(1) 积极主动防御攻击:IPS 兼有 IDS 检测攻击的能力和防火墙防御攻击的能力,但是 IPS 又不是 IDS 与防火墙联动的组合,IPS 防御攻击是主动的,并且提供了各种防御手段和措施。(2) 防御层次深灵活性强:IPS 提供了多种防御手段,具有强有力的实时阻断功能,能够提前检测出已知攻击与未知攻击,并对网络攻击流量和网络入侵活动进行拦截。入侵防御系统一般重新构建协议栈,通过重组还原出隐藏在多个数据包中的攻击特征,并能够深入多个数据包的内容中挖掘攻击行为,从而检测出深层次的攻击[1516]。

目前大部分入侵防御系统的功能和模块比较多,在不同的环境下,有些功能模块是不需要的,但一款IPS 在投入使用时并不能根据具体环境来安装或是删除某个模块,导致系统庞大而复杂。此外,大部分入侵防御系统自适应性较差,大多数产品都聚焦在自适应学习上[17],而忽略了时间的重要性。针对此两点不足,本文提出了基于控制理论的工业控制网络入侵防御系统。该系统以简单有效的闭环控制理论为基础,结合自适应的相关知识,以时间作为自适应目标,这使得系统相对简洁,运行逻辑清晰,突出了时间这一关键因素。

2基于控制理论的入侵防御系统建模与形式化验证

首先结合控制理论的知识设计出总体架构,然后用UPPAAL建立各模块的模型,各模块通过收发消息链接起来,组成一个统一的系统。本文以时间作为自适应目标,采用了计时反馈机制。从执行器接到执行命令开始计时,要求在规定的时间内处理完问题,若反馈时间超过规定的毫秒数,则立即报警通知工作人员进行处理,这种方法能很好地保持系统的高效稳定运行程度。

2.1总体架构

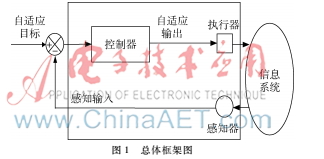

图1总体框架图该系统以 “感知规划动作”的控制理论为总体框架,融入基于“感知决策调整”的软件自适应的相关知识[18],采用控制理论框架和软件自适应的内容来研究入侵检测系统,称为IPSC(Intrusion Prevention System based Control Theory )。总体框架和模型如图1、图2所示。

2.2感知器

感知器主要是探测存在安全威胁信息的模块,起着安全风险感知的作用。其核心技术是如何能全面、快速地获取数据信息。根据目前工业控制系统数据量大、保密要求高等特点,本文结合网络数据、主机审计记录和应用程序日志这三条途径获取信息来设计该模块。感知器的框架和模型如图3、图4所示。

2.3控制器模块

控制器主要是对感知器探测到的数据进行整理与分类,判断出正常行为和入侵行为,起到安全防御决策分析的作用。根据工业控制系统的特点和各种分类算法的优缺点,发现朴素贝叶斯分类算法比较适合该系统,因此该模块利用改进的朴素贝叶斯分类算法做为分类器,以此提高其检测的准确性与高效性。控制器的框架和模型如图5、图6所示。

2.4执行器模块

执行器主要是根据控制器的分析结果,做出相应的处理措施,起到执行安全防御控制措施的作用。针对复杂的工业控制系统,本文提出一系列简单、高效的措施,以此提高处理问题的效率。执行器的框架和模型如图7、图8所示。

2.5形式化验证

首先在UPPAAL的模拟器中模拟各个模块的交互情况,并在得到的巡检时序图和消息控制序列图中,详细地显示了各个模块之间的交互情况以及每个模块内部的运行情况。在模拟Trace列表中,奇数行表示各个模块内部状态的变化情况,偶数行表示各模块之间的通信情况。在消息控制序列图中,第一列记录了Totalframework的状态,第二列记录了Sensor的状态,第三列记录了Controller的状态,第四列记录了Actuator的状态。消息控制序列以图文的形式表示出各模块的运行及交互情况,纵向表示每个模块的运行状况,横向表示各模块相互之间的通信情况以及在同一时间每个模块的运行状态。这对于分析入侵防御系统起到了较大的辅助作用。

系统的模拟运行不具有一般性与全面性,不能完全保证系统的可靠运行,因此还需要用 UPPAAL 提供的验证器对系统的安全性、可达性和活性进行验证[19]。安全性表示整个入侵防御系统不期望发生的事件永不发生;可达性表示在入侵防御系统中,存在从初始状态到期望到达的某个状态的一条运行轨迹;活性表示系统期望的事件最终能发生。

(1)安全性验证

A [] not deadlock,系统无死锁。

(2)可达性验证

E<>Sensor.Probe,在Sensor模块中,Probe状态可达,即感知器能启动开始检测的功能。

E<> Controller.Classifier,在Controller模块中, Classifier状态可达,即在控制模块中的分类器能正常工作。

E<>Actuator. Lock,在Actuator模块中,Lock状态可达,即执行器能根据响应策略做出锁定系统的处理措施。

(3)活性验证

E<>TotalFramework. Sensor imply Sensor. Probe. TotalFramework模块中感知器启动,则Sensor模块中检测功能启动,即如果入侵防御系统开始工作,则肯定会检测系统中有没有入侵行为。

E<> Controller. Classifier imply Actuator. Execution. Controller模块分类器开始工作,则Actuator模块会开始执行防御措施,即如果入侵防御系统中分类器开始对收集到的数据进行分类,那么执行器肯定会根据具体的分类执行相应的防御措施。

在UPPAAL的验证器中对以上性质逐个进行验证,实验表明所有性质均通过验证,如图9所示。通过对入侵防御系统模型形式化验证,证明了该系统的正确性与可靠性,该系统满足需求设定。

3结束语

为了保证工业控制系统安全可靠的运行,需要构建有效的入侵防御系统。为适应日趋复杂的工业控制系统,入侵防御系统也需不断提高效率。针对此状况,本文设计出了基于控制理论的工业控制网络入侵防御系统,该系统的主要特点是运行逻辑清晰、入侵防御效率高,把时间这一关键因素作为自适应目标,保证了被保护系统的时效性。本文用UPPAAL对入侵防御系统进行建模,并进行了形式化验证,证明了该系统的可行性。

本文虽然在入侵防御的效率和自适应目标上做了改进,但设计的响应策略还不够完善。另外面对日趋复杂的工业控制系统,研究多目标的自适应防御系统将是下一步的研究目标。

参考文献

[1] 阮俊杰. 浅谈入侵防护系统在供电局网络安全建设中的应用[J]. 网络安全技术与应用, 2016(2):48-49.

[2] 李汇云, 李璇, 张琦,等. 全生命周期工业控制系统信息安全防护分析及主要对策[J]. 自动化博览, 2016,33(6):74-77.

[3] 张然,钱德沛.防火墙与入侵检测技术[J].计算机应用研究,2001,18(1):4-7.

[4] 李绍晖, 刘纪伟. 一种面向工业控制系统的改进CUSUM入侵检测方法[J]. 电子技术应用, 2015, 41(9):118121.

[5] 叶振新.防火墙与入侵检测系统联动模型的研究[D].上海:上海交通大学,2008.

[6] SCHULTZ E. Intrusion prevention[J]. Computers and Security,2004,23(4):265-266.

[7] 卢娜.基于联动的网络入侵防御系统的设计与实现[D].武汉:武汉科技大学,2008.

[8] 刘伟, 李泉林, 芮力. 一种入侵防御系统性能分析方法[J]. 信息网络安全, 2015(9):46-49.

[9] 康晓梅. 打造防火墙与IDS入侵检测系统双防护的安全网络办公模式[J]. 工程技术:全文版, 2016(5):284.

[10] 邵诚, 钟梁高. 一种基于可信计算的工业控制系统信息安全解决方案[J]. 信息与控制, 2015, 44(5):628-633.

[11] 袁奇. 一种自适应入侵防御系统的研究和设计[D]. 无锡:江南大学, 2007.

[12] 青华平, 傅彦. 一个自适应网络入侵检测和防御系统的研究与实现[J]. 成都信息工程学院学报, 2005, 20(6):682-685.

[13] 彭钊.基于联动的网络入侵防御系统研究与实现[D].北京:北京邮电大学,2010.

[14] 孟范立. 网络入侵检测与防御系统设计与连接[J]. 技术与教育, 2016(1):20-23.

[15] 李艳. 军队级入侵防御系统中数据通信与监控技术研究[J]. 中外交流, 2016(10):27.